クラウド利用の不安を解消!クラウドセキュリティの考え方とその責任範囲とは?

近年主流となっているクラウドサービスですが、そのセキュリティ対策は万全でしょうか。または、利用経験のないクラウドはセキュリティ面が心配だと思っていませんか。

クラウドはすでに利用しているけれど、セキュリティ対策の範囲が分からない。具体的にどのような対策をすればよいか分からない。このようなお悩みを抱えている方は、是非チェックしてみてください。今回は、クラウドサービスを活用する上でのセキュリティの考え方やポイントについて解説します。

目次

クラウドのセキュリティに対する漠然とした不安

まず、クラウドのセキュリティと聞いて何を思い浮かべるでしょうか。例えば、「インターネット経由でデータをやり取りするため情報漏洩が不安」もしくは、「セキュリティ事故が多発している」といったイメージがあるかと思います。このように、クラウドサービスを利用するというだけで、特に理由もなく漠然とした不安を抱いてはいないでしょうか。

情報セキュリティとは

まずは一般的な、情報セキュリティの概念について整理しておきましょう。

情報セキュリティとは、情報資産の機密性、完全性、可用性を確保して維持することを意味します。それぞれの詳細は以下のとおりです。

- 機密性:認められた者だけがアクセスできる

- 完全性:破壊、改ざん、消去されない

- 可用性:必要なときにアクセスできる

そして、情報セキュリティで守りたい資産の例としては以下のようなものがあります。

- 機密情報

- 顧客データ

- 個人情報

- コンテンツ

- 業務システム

- 企業イメージ

また、資産は以下のような場所で管理されています。

- サーバー

- データベース

- ストレージ

- PC

- 紙媒体

これらを踏まえて、セキュリティ管理のポイントとしては、守りたいものが正確に把握できているのかということが重要になります。もし以下のポイントが曖昧であれば、セキュリティの脅威にさらされてしまうことになるでしょう。現在扱っている全ての資産において、明確にその管理状況を答えることはできるでしょうか。

- どこに存在するか

- 誰が責任者か

- 誰が管理しているか

- 誰がアクセスできるのか

- 今すぐに状態が把握できるのか

リスクを正しく理解する

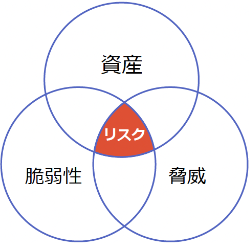

セキュリティの脅威としては情報漏えい、金銭的搾取、サービス停止、改ざん、なりすましなどが考えられます。これらの脅威は外的なもので基本的にはコントロールできません。一方、これらの脅威はOSやソフトウェアの不具合や欠陥といった脆弱性と合わさることでリスクが顕在化します。脆弱性はコントロール可能なので、これを減らしていくことがセキュリティ対策のアプローチの1つです。また、資産の価値によってもリスクの大きさが変わります。

具体的なリスクとして「サーバーのデータ漏洩」について考えてみましょう。この根本対策としてはアクセス制御の徹底が挙げられます。一方で補助的な対策として情報漏洩対策製品の導入などがあります。ただし、アクセス制御がおろそかな状態で製品を導入しても、あまり意味がありません。まずは根本対策を行うことが重要です。このように、資産とリスクを洗い出し、何をするべきかを考える必要があります。そうすることで、対策の優先順位が見えてきます。

セキュリティは誰の責任?

それではクラウドのセキュリティの責任は、誰にあるのでしょうか。情報セキュリティ管理者でしょうか。それとも開発や運用の責任者でしょうか。実際は、セキュリティ担当者だけでなく、開発者、運用者、監査人、経営者など全員に責任があると言えます。ただし、全員が全範囲をカバーする必要はありません。各担当者の責任範囲を明確にした上で、各自対策を行う必要があります。

このように、セキュリティはクラウド・オンプレミスかかわらず、資産・脆弱性・脅威からくるリスクを正しく理解し、コントロールすることが⼤切です。

AWSセキュリティについて

それでは、AWSのセキュリティはどのように強化していけばよいのでしょうか。これから、AWSセキュリティの概念について解説します。

AWS利用でよくある脅威

AWSを利用する上での脅威を整理してみましょう。具体的には2つの脅威が考えられます。これらの脅威に心当たりはないでしょうか。

- 誤った情報の公開・アクセス許可

AWSは簡単に外部に公開し、迅速に展開できるメリットがある一方で、アクセス制御の設定や認証情報の管理をおろそかにすると、情報が漏洩したり、アカウントが乗っ取られたりすることがあります。 - 資金の浪費

AWSは従量課金で安く始められる一方で、適切にリソースを管理しなければ、過剰な請求が発生してしまう可能性があります。一方で、適切な設定を行えば、AWSは非常に安全に利用できます。

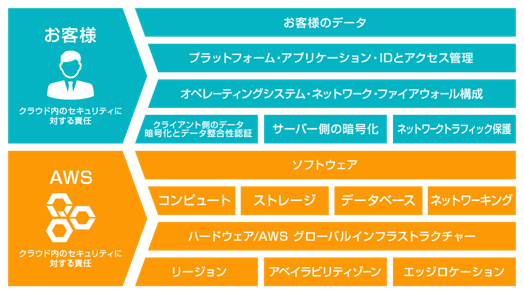

責任共有モデル

AWSのセキュリティでは「責任共有モデル」と呼ばれる考え方が採用されています。

AWS側にはクラウドのセキュリティに対する責任があるとしています。つまり、ホストOSやサービスが運用されている施設など、物理的なインフラを担当します。そして利用者は、クラウド内に対する責任として、ゲストOSやアプリケーション、AWSの各種設定や運用などを担当します。例えば、Amazon EC2の場合、主にOS自体やミドルウェア、アプリケーションなどOS以上のレイヤーを利用者が、物理サーバーやデータセンターはAWSがその責任を持ちます。

このようにAWSが責任共有モデルを採用することで、双方の責任範囲が明確になり、運用負担が軽減し、結果的に全体のセキュリティを維持できるのです。

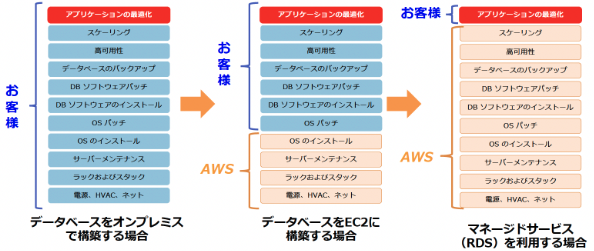

データベースの場合

データベースを例にして、責任範囲について見てみましょう。

もし、オンプレミスで構築する場合であれば、全てがユーザーの責任になります。ところが、Amazon EC2といった仮想サーバーを使うことで、物理的なレイヤーの責任はAWSが持つことになります。さらに、マネージドサービス(Amazon RDS)を使えば、データベースのソフトウェア、これらの可用性の設定なども、AWSがサポートしてくれる形になります。結果的に、ユーザーの責任範囲は狭くなり、本質的に利用したい部分に集中できるのです。

AWSが担保するセキュリティ

それでは、AWSのセキュリティはどのように担保されているのでしょうか。

AWSが提供しているサービスやデータセンターはSOC、NIST、ISOなどの第3者団体からの監査を受けており、いずれも確実に準拠していることが証明されています※1。さらに、監査レポートを入手※2することで、詳細な内容確認も可能になります。

AWSの便利なセキュリティサービス

最後に、AWSの便利なセキュリティサービスについてご紹介します。

AWS IAM(Identity and Access Management)

AWSにおけるアクセスを制御する基本サービスで、認可と許可を管理します。

アクセスキーの利用については、個別IDの発行、最小権限の付与、MFAの設定などセキュリティの基本原則に従い運用することが基本です。アクセスキーは情報漏洩に繋がるリスクが高いので、全てのAWS利用者が理解すべきサービスです。

AWS CloudTrail

AWS上の操作を記録するサービスです。

誰がいつログインしたのか、誰が操作したのか、どこから操作したのかなどを全て記録します。ログはAmazon S3に保管されます。

AWS Config

AWSの変更を記録・管理するサービスです。

いつ作られたのか、どのように変更されたのかという変更箇所を時系列で辿れます。さらに、どのネットワークやサーバーと紐付くのかという関連性も辿れます。これらの記録をもとに、問題のある設定を是正することができます。

AWS KMS(Key Management Service)

暗号化キーを管理するサービスです。

暗号化に必要な鍵の生成と管理により、マスターキーが安全に管理されます。利用の証跡はAWS CloudTrailに記録されます。また、各種ストレージサービスに保存するデータを暗黙的に暗号化するため、AWSサービスとの統合も容易です。

AWS Security Hub

セキュリティの設定をチェックするサービスです。

3つのセキュリティ基準(AWS基礎セキュリティのベストプラクティス、CIS AWS Foundations、PCI DSS)によりチェックした結果を、直感的なスコアで表示し、違反の修復と自動修復に役立てます。

Amazon GuardDuty

不正な利用を自動で検出するサービスです。

不正利用、不正ログイン、ブルートフォース攻撃といった不審なアクティビティを自動で検出します。ユーザーガイドには対処方法もあります。

Amazon Detective

ログを可視化し、インシデント調査をするサービスです。

AWS CloudTrail、Amazon GuardDutyなどのAWSサービスのログと連携し、イベントと関連付けて、分かりやすくグラフやマップで表示します。

まとめ

この記事では、クラウドサービスを活用する上でのセキュリティの考え方や、AWSのセキュリティサービスについて解説しました。

AWSのセキュリティサービスは数も多く、それぞれの役割を理解して正しく設定することが大切です。「設定ミスにより事故が起きたら大変」「信頼できる企業にセキュリティ設定を支援してもらいたい」と考える方もいらっしゃるのではないでしょうか。

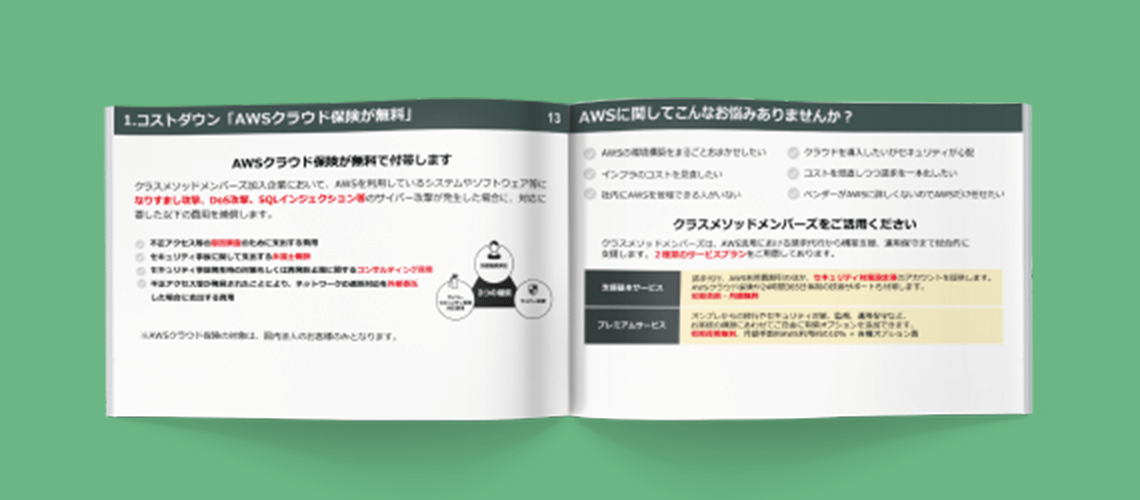

そんな時に頼りになるのが、クラスメソッドが提供する「クラスメソッドメンバーズ」です。

クラスメソッドメンバーズについて

クラスメソッドメンバーズは、企業がAWSを利用する際に必要な各種の申請や支払い処理をクラスメソッドが代行し、複数アカウントの支払いを1本にまとめて請求書支払いで利用できるようにするサービスです。

また、セキュリティリスク検出時のアラートやアカウント不正利用時の対応サポート、AWS障害発生時の情報提供とビジネス復旧に向けた支援などを提供しています。新規にAWSアカウントを発行するお客様に向けたセキュリティ対策として「セキュアアカウント発行サービス」もございます。

さらにAWS利用費の一律7%割引や、無償の運用サポート、クラウド保険なども付帯するため、AWSを利用する際のコスト最適化と運用効率の向上も図れます。クラスメソッドは10年以上にわたり3,000社以上のお客様を支援してきており、クラスメソッドメンバーズに登録されているアカウントは通算1万5,000件を超えました。

クラスメソッドでは、お客様がより安心して長期にわたりAWSを活用できるよう、コスト最適化やセキュリティ対策、運用サポートなど、あらゆる課題とフェーズに対する支援体制を用意し、お客様がビジネスに専念できる環境作りに貢献します。

クラスメソッドメンバーズについて

クラスメソッドメンバーズは、企業がAWSを利用する際に必要な各種の申請や支払い処理をクラスメソッドが代行し、複数アカウントの支払いを1本にまとめて請求書支払いで利用できるようにするサービスです。

コストダウン

国内最大級の

AWS利用費割引

- 定期的なキャンペーン開催

- AWSクラウド保険無償付帯

- 各種手続き代行

高品質サポート

より安心・安全な

AWS利用の支援

- セキュリティとガバナンスを維持したAWS利用が可能

- 海外2拠点を利用した 24時間365日体制での運用サポート

- 各種セキュリティ基準に準拠

- AWSエンタープライズ相当のサポートをクラスメソッドが提供

確かな技術力

豊富な案件実績と

ノウハウで最適解を提供

- 経験豊富なAWS専門スタッフ

- 3000社以上の導入実績

- スピーディーに対応

- ※1 AWSにおける第三者団体からの監査・認定一覧は、AWS コンプライアンスプログラムにて確認できます。

- ※2 各種監査レポートはAWS Artifactからダウンロードできます。

最先端のクラウドセキュリティ対策

AWSセキュリティの課題を整理し、それからAWSセキュリティの概念と具体的な対策について解説した資料です。AWSを利用しているがセキュリティには自信がない方、どこからセキュリティ対策を始めるべきかわからない方におすすめです。

もくじ

- クラウド/セキュリティ対策の基本

- AWSセキュリティ対策で注意すべきポイント

- AWSセキュリティの概念と対策

- レイヤーごとに考えるセキュリティ

- セキュリティソリューションのご案内

公開日 2022年08月29日

2015年から継続して最上位パートナーに認定され、2022年にはグローバル最優秀SIパートナーとして「SI Partners of the Year - Global」を受賞。翌2023年にもアジアの最優秀パートナーとして「SI Partner of the Year - APJ」を受賞しました。技術支援実績は3,000社、20,000アカウント以上、多くのお客様に最適な技術提案を行っています。