【有効化推奨】「Amazon GuardDuty」とは?初心者向けに解説

AWSでは数多くのセキュリティサービスが提供されています。なかには「AWSを利用するなら、使わない手はない」というものもあり、「Amazon GuardDuty」はその1つです。自社のAWS環境への攻撃・脅威をいち早く検知し、セキュリティを担保するために有効なサービスですが、実際にどのように使うのか、具体的になにを検出できるのか、そのメリットなどについて基本から解説します。

目次

Amazon GuardDutyとは?

マネージド型脅威検出サービスのAmazon GuardDutyは、様々なログを監視し、機械学習により脅威を検出します。「いつの間にか自社のAWS環境が攻撃され、大きな被害につながってしまった」などの事態を避けるために有効で、AWSのベストプラクティスでも、すべてのAWSアカウントでAmazon GuardDutyを有効化することが推奨されています。

具体的には、ユーザの操作や通信などのログを継続的にモニタリング、不審なサーバーとの通信や不正アクセスなど「悪意がある」と疑われる挙動を、機械学習を用いて検出します。

2022年7月には新機能が追加され、EC2インスタンスのマルウェアスキャンが可能になりました。C&Cサーバとの通信などマルウェア感染が疑われる挙動が検出された際に、EC2インスタンスのディスク領域として利用する「Amazon EBS」内のファイルをスキャンし、不審なファイルを特定します。

ただし、Amazon GuardDutyがおこなうのは、あくまでも「検出」まで。マルウェアを含むすべての脅威に関して、検出後の隔離や通信ブロックは、利用者が判断して別途対応する必要があるため、注意が必要です。

検知内容と重要度、関連する情報などに基づいて対処を判断

Amazon GuardDutyの検出結果は、内容の重要度と、関連する情報が表示されます。これらの情報を確認し、「自社で意図的に操作したものなので問題ない」のか、対処が必要な内容なのかを判断し、問題がなければ検出内容をアーカイブする、といった運用をおこないます。

Amazon GuardDutyは検出まで。別途通知する仕組みの構築を!

Amazon GuardDutyでは脅威が検出されても、標準では通知には対応していません。つまり、マネジメントコンソールでAmazon GuardDutyの画面を確認しなければ、脅威が検出されても気づけない、ということです。これではセキュリティ運用としては不安が大きく、脅威検出時に通知する仕組みをあわせて構築することが推奨されます。通知は、AWSの他サービスと連携することで実現でき、メールやチャットツールに通知することが可能です。

Amazon GuardDutyと似ている?AWS Security Hubとの違いは

Amazon GuardDutyと混同されがちなサービスとしてAWS Security Hubがあります。AWS Security Hubは、AWS環境の様々な設定について、ベストプラクティスに沿っているか、ポリシーに沿わないものがないかをチェック・検出するサービスです。チェック対象はあくまでも設定内容であり、実際の操作・挙動などは含まれません。

これに対しAmazon GuardDutyは、上述のとおりユーザの操作や通信ログをチェックすることで、不正利用やマルウェア感染などが疑われる挙動を検知します。それぞれモニタリングする対象が異なるため、Amazon GuardDutyとAWS Security Hubの両方を有効化し、セットで活用することが推奨されます。

Amazon GuardDuty、3つのメリット

<メリット 1>有効化するだけで、すぐに利用開始可能

Amazon GuardDutyは有効化するだけで、すぐに利用を開始できます。追加のアプリケーションやエージェントなどのインストールは一切不要で、稼働中のシステムにも影響しません。すべてマネージドで提供されるため、メンテナンスなども必要なく、利用者は検出された脅威への対処のみおこないます。手間をかけずに、一定のセキュリティ対策を導入できる点で、まずは挙げたいメリットです。

<メリット 2>Amazon Detective連携で、調査がもっと簡単に

Amazon GuardDutyの画面でも、どのような脅威が検知されたのか、その関連情報とあわせて表示されますが、Amazon Detectiveと連携することで、さらに踏み込んだ調査を簡単に実施できます。 通常、Amazon GuardDutyで不審な挙動が検出された場合、通信ログから該当の通信が問題ないかを確認する、ユーザの操作ログを見て、誰が操作したのかを確認し、実際に操作した人にその意図を聞く……といった調査を進めることになります。しかし、それぞれ調査対象となるログが異なり、詳しく調べるとなるとかなりの手間がかかります。

Amazon Detective連携により、Amazon GuardDutyの検出結果から、GUI操作だけでこれらの追跡調査をおこなえます。「検出された挙動の前後で、該当ユーザがどのような行動していたのか」「ほかにどのような操作をしているのか」「検出された不審なIPアドレスから、ほかにどの程度アクセスがあるのか」などをすぐに表示できるほか、内容によっては「アクセス元の地域を世界地図にマッピングして表示」などグラフィカルに表示されるものもあります。

Amazon GuardDutyを有効化しても、検出された脅威に適切に対応できなければ、セキュリティ対策として十分とは言えません。追跡調査のハードル・負担を大きく下げるAmazon Detectiveの存在もAWSならではの魅力と言えます。

<メリット 3>複数アカウントの検出状況を一元管理

Amazon GuardDutyでは、管理者アカウントを定め、ほかのAWSアカウントをメンバーアカウントとして登録することで、Amazon GuardDutyの検出結果を集約・一元管理できます。結果の一元管理だけではなく、「意図した操作なのに、検出されてしまう」など過検出の抑制も一括設定が可能です。 例えば、プロジェクト内で本番環境・ステージング環境・開発環境などアカウントを分けて管理する際などに、各環境のセキュリティを一元管理でき、効率的な運用につながります。

実際どんなことを検出する?検出例で解説

<Case 1>不審なサーバー、IPアドレスとの通信を検出

EC2インスタンスが、C&Cサーバーや仮想通貨関連のIPアドレスと通信していること、これらのドメイン名を問い合わせていることなどを検出するケースです。

C&Cサーバーは、マルウェアなどに不正コマンドを遠隔から送信するサーバーで、C&Cサーバーとの通信が検出されたということは、マルウェア感染が強く疑われます。また、アカウントが攻撃者に乗っ取られた場合、仮想通貨のマイニングに利用されるケースが多いことから、仮想通貨関連のIPアドレス・ドメインとの通信も検出されます。勝手にマイニングに利用されているサーバーも従量課金の対象となるため、金銭的な被害を抑えるためにも、検出後早期に通信のブロック、サーバーの停止などの対処が必要になります。

<Case 2>EC2インスタンスがDoS攻撃の実行に利用されている可能性を検出

自社のサーバーが“踏み台”としてDoS攻撃に参加させられているケースです。DNSを使用したDoS攻撃のほか、いくつか攻撃のバリエーションがありますが、自社が“加害者”とならないためにも、早急な対処が求められます。

<Case 3>悪意ある既知のIPアドレスからのAPI呼び出しを検出

AWSでは、攻撃者が利用しているIPアドレスとして知られているものをリスト化し、該当するIPアドレスからのAPI呼び出しを脅威として検出します。「API呼び出し」というと違和感があるかもしれませんが、AWSでおこなう操作はすべてAPI呼び出しで実行されており、マネジメントコンソールやAWS CLIを用いた操作も裏ではAPI呼び出しよりおこなわれます。つまり、攻撃者がAWS環境に対して何らかの操作をおこなえば、それらはすべて「API呼び出し」として検出されます。

このほか、攻撃者が用いることの多い、通信経路を匿名化するソフトウェア「Tor」からのアクセスも検出されます。

<Case 4>AWS CloudTrailのログ記録が無効化されたことを検出

AWS CloudTrailは、AWSにおける「API呼び出し」を記録するサービスで、AWS操作をログに記録します。AWS利用時には有効化することが強く推奨されていますが、攻撃者がアカウントを乗っ取ると活動の痕跡を消すためにログ記録を無効化することがあり、Amazon GuardDutyではその段階で検出します。

攻撃以外にも、操作ミスなどでログ記録を無効化してしまった際にも検出されるため、「気づかないうちに無効化したままになっており、いざというときにログが残っていなかった」といった事態を防ぎます。

<Case 5>世界中からの複数の正常なログインを検出

AWSアカウントのID(IAMユーザ)・パスワードの漏えいによる不正アクセス検出の一種です。漏えいしたIDやパスワードがインターネット上に公開されてしまった場合など、世界中から一斉にログインが発生するケースがあります。こういった場合は、ログイン自体は正常におこなわれたとしても、不正なアクセスだとして検出されます。

AWSを使うなら有効化が推奨。まずは無料期間での検証から

Amazon GuardDutyは手軽に利用できる上、様々な脅威を検出し、基本的なセキュリティ対策として有効です。なにより、AWS内での通信などは、AWSが提供するサービスでしか監視・検出できないことから、ほかで代替できない領域と言えます。AWSのベストプラクティスでも示されているとおり、AWSを利用するならば、ぜひ有効化したいサービスです。監視対象となるログの量によってコストは変動しますが、Amazon GuardDutyでは30日間の無料期間があり、試しに利用できるほか、無料期間の利用量に基づく「想定料金」が提示されます。この料金を目安に導入を判断するとよいでしょう。

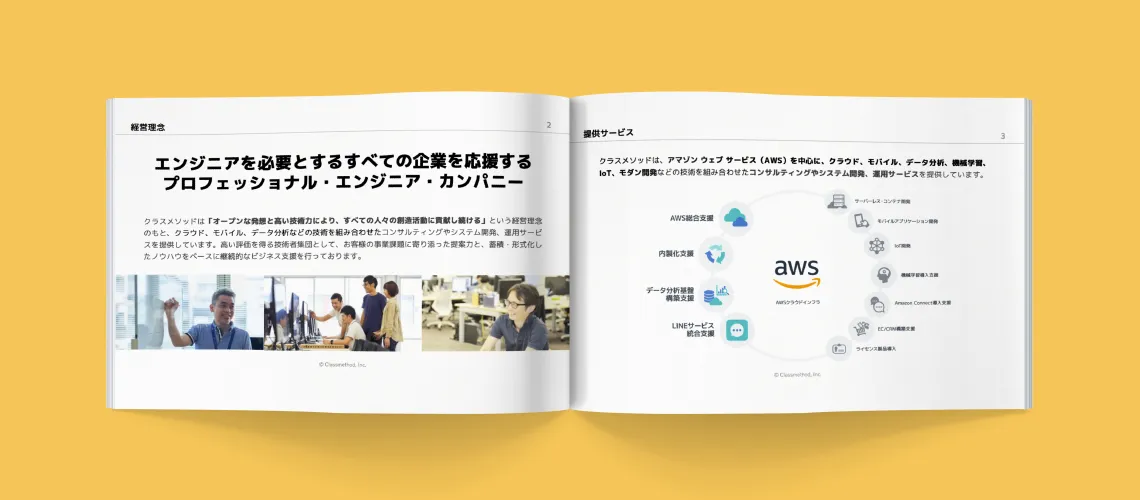

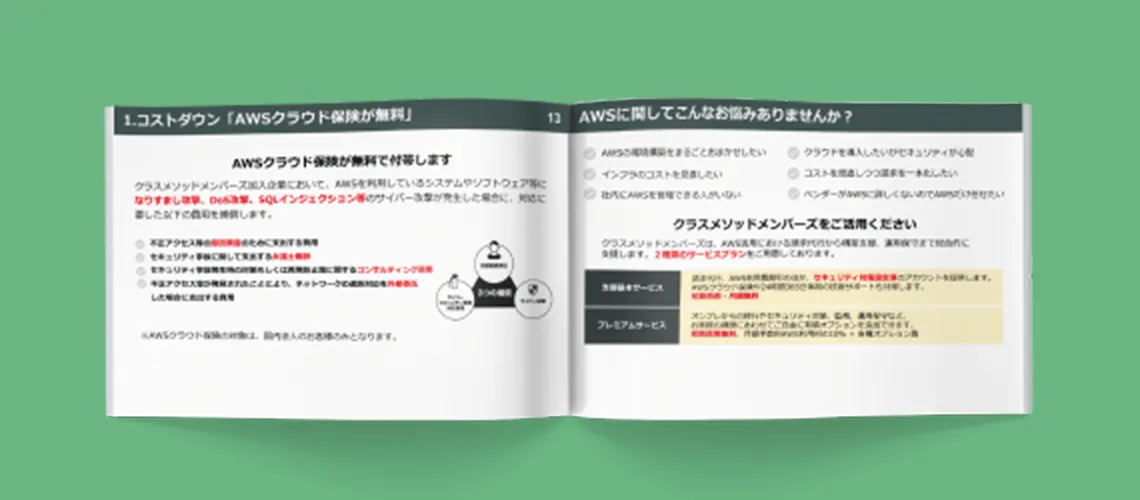

クラスメソッドでは、AWS総合支援「クラスメソッドメンバーズ」にて、「セキュアアカウント発行サービス」を提供しており、Amazon GuardDuty、Amazon Detective、AWS Security Hubの有効化など、必要なセキュリティ設定をおこなったAWSアカウントを発行します。設定だけで終わらず、Amazon GuardDutyの通知についても、テンプレートを提供し、簡単に通知の仕組みを構築できるようサポート。このほか24時間365日のテクニカルサポートも含まれます。「自社の環境では、どのような対策をおこなえばよいのか」などの事前のご相談、コンサルティングにも対応いたします。

AWS総合支援サービス 「クラスメソッドメンバーズ」資料

「メンバーズ」とは初期構築費用や月額手数料は無料で、AWSの利用費の削減や24H365Dの技術サポートをご利用いただけるサービスです。詳細資料やAWSの事例をまとめてダウンロードいただけます。

インシデント発生時にAmazon GuardDutyを用いた迅速な一次対応も提供

クラスメソッドメンバーズにご加入いただくと、誤った変更対応やAWSのアップデート・機能追加にも無償で対応するセキュアアカウントサービスが適用されます。インシデント発生時にAmazon GuardDutyを用いた迅速な一次対応もご提供いたします。

公開日 2023年03月14日